Содержание

В работе информационных систем чем более высоким уровнем доступа обладает пользователь, тем большим может быть величина ущерба, нанесенного в результате утечки критически важных данных. Поэтому вопросам обеспечения контроля привилегированных пользователей в системах IT-безопасности уделяется повышенное внимание.

Кто относится к привилегированным пользователям?

Любые инфраструктурные цифровые системы предусматривают наличие разграничения прав и ранжирования уровня доступа. В результате чего среди многочисленных пользователей существует небольшая доля участников системы, обладающих практически неограниченными правами. Контроль над их деятельностью оказывается затруднен и требует наличия специалистов, обладающих высоким уровнем навыков в области администрирования. Особенно сложен такой процесс в случае организации удаленного доступа.

Система выдачи и регистрации связок «логин – пароль», как и контроль над осуществляемыми удаленными сессиями для должного уровня эффективности, должна быть автоматизирована.

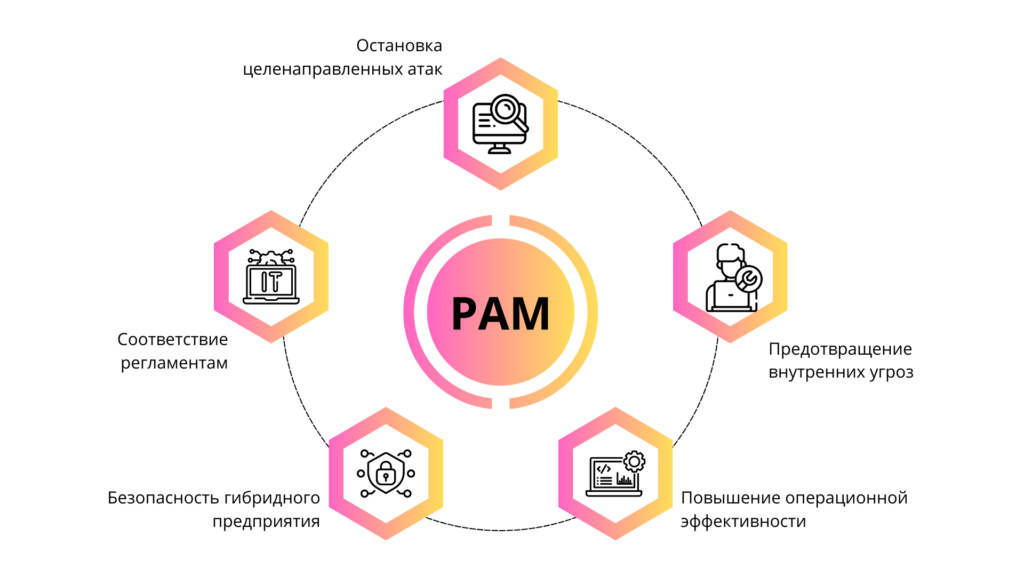

Наибольшей эффективностью для компаний, практикующих привлечение сторонних специалистов в сфере администрирования и технической поддержки с передачей им данных об учетных записях, сегодня обладают PAM-решения (Privileged Access Management)

Потребность в PAM-решениях актуальна не только для безопасности, но и для IT-подразделений, ответственных перед руководством компаний за бесперебойность реализации в компании IT-процессов, делегирование полномочий по установке информационных систем и их обслуживанию. Заинтересованность в них испытывают и другие корпоративные подразделения, для которых характерна вероятность столкновения с фактами мошенничества, но при этом они не обладают правами администраторов в IT-системах. Несмотря на то, что такие сотрудники не относятся к категории привилегированных, контроль над их действиями необходим для получения доказательств при проведении внутренних расследований.

Основные задачи перед руководителями в сфере IT и ИБ

В первую очередь необходимо иметь представление о перечне лиц, обладающих доступом к ресурсам критического значения, а также способах организации контроля над их деятельностью.

Практика показывает, организация контроля над использованием учетных записей ведется поверхностно или не осуществляется вовсе. Среди них нельзя исключать наличие backdoor-аккаунтов, то есть находящихся под контролем злоумышленников. Отсутствие деактивации учетной записи способно привести к изменению уровня привилегий или использованию эксплоитов систем, что станет результатом существенного убытка для компании.

Переход на PAM-решения оптимизирует число используемых в системе учетных записей, организует их полноценный учет и фиксацию всех фактов использования. Практика показывает, что технологические учетные записи не имеют четких, закрепленных документами ответственных, и автоматизация процессов оказывается лучшим решением.

Пути защиты информационных систем от ошибок и умышленных действий

Ни один человек на 100% не застрахован от ошибок. С целью свести к минимуму негативные последствия PAM-решения обеспечивают фильтрацию действий с возможностями дополнительной тонкой настройки доступов пользователей и политики безопасности. Наличие таких систем также выступает доказательной базой невинности персонала в случаях, когда ошибки были вызваны не действиями человека, а программными сбоями.

В случае возникновения ошибок сразу определить виновного произошедшего не представляется возможным. Для этого требуется определить доказательства вины, включая данные видеоархивов, журнал событий и так далее. Наличие такой информации обеспечивает получение специалистами полной картины произошедшего для принятия решений, позволяющих исключить повторение подобной ситуации в дальнейшем.

Работа с паролями

Важное место в системе безопасности занимает обеспечение безопасности паролей. Вопрос их надежности и частоты смены вызывает массу сомнений, требуя одновременно сочетания высокого уровня защиты и одновременно удобства применения. С учетом наличия большого количества систем, в которых одновременно работают пользователи, они используют всего несколько «универсальных» паролей вместо уникальных комбинаций для каждой из систем, а интервалы их смены оказываются намного длиннее, чем рекомендуется специалистами в области IT-безопасности.

Особенно это актуально для систем, предусматривающих бэкапирование. В этом случае практически нереально держать в голове пароли, использовавшиеся во время конкретного бэкапа. В результате пароли могут сохраняться неизменными на протяжении многих месяцев или даже нескольких лет.

Внедрение в компаниях PAM-систем формирует условия для защищенного хранения паролей и обеспечения доступа к данным по используемым паролям на конкретную дату. Они же позволяют проводить пользовательскую аутентификацию, не раскрывая пароль. В результате для работы с системами пользователь может иметь только данные для аутентификации в PAM-системе. Эта же учетная запись может автоматически применяться для работы с корпоративными программными продуктами или выступать средством усиления защиты при аутентификации.

Основные возможности PAM-систем

- Управление паролями для всех категорий учетных записей, включая привилегированные.

- Анализ осуществляемых пользователями действий, включая фильтрацию команд.

- Оценка действий, осуществляемых пользователями с привилегированными правами доступа.

- Управление доступов привилегированных лиц, включая время работы, открытие прав по запросу и так далее.

- Изоляция серверных мощностей и целевых ресурсов от несанкционированного доступа.

Работа с подрядными организациями

Сегодня значительная часть действий в информационных системах проводится подрядными и субподрядными организациями с различными правами доступа. Практика передачи на аутсорсинг работ, связанных с техническим обслуживанием IT-инфраструктуры, обретает все большее распространение. Сторонние организации проводят установку новых систем, интегрируют в единые комплексы различные программные продукты и сервисы. Применение PAM-систем позволяет обеспечить контроль над всеми этими процессами и гарантировать выполнение ими действий, ограниченными условиями заключенного договора.

К числу привилегированных пользователей принято относить и внешних аудиторов, как из числа привлекаемых коммерческих структур, так и представляющих государственные контролирующие органы. Им необходимо предоставить только тот объем прав, который обеспечит им эффективное исполнение своих обязанностей, но не позволит попасть в те области системы, работы в которых им не требуется. В этом случае можно будет гарантировать, что в распоряжение сторонних аудиторов не попали данные, представляющие коммерческую тайну, не относящиеся к сфере аудита, а также что ими не были сделаны программные закладки.

Связка «пароль – ключ»

Первоначально PAM-системы создавались в качестве менеджера паролей с целью их централизованного хранения и передачи ответственным сотрудникам. Практика показывает, основные угрозы IT-системам несут утери логинов и паролей сотрудников с правами администраторов.

Современные PAM-системы обеспечивают автоматизацию процессов выдачи паролей пользователям и их смену на основе тайминга или конкретных событий. Автоматическая смена паролей помогает предотвратить повторное использование ранее выданных паролей, особенно если сотрудники имеют к ним доступ. Это также актуально для администраторов. Также система проводит сканирование всех разделов для выявления новых паролей с целью их последующего перемещения в специальные хранилища паролей, как важного элемента защиты от backdoor-аккаунтов.

В процессе управления паролями система должна обладать стойкостью к отказам и иметь резервное копирование для обеспечения доступа в любой ситуации. Необходимо признать, что большая часть разработчиков PAM-систем уже в базовых версиях использует функционал резервного восстановления данных.

Контроль сессий

Вместе с безопасностью работы с паролями не меньшее значение имеет и организация контроля над действиями, осуществляемыми персоналом во время сессий. Впервые подобные решения были предложены разработчиками около 15 лет назад, но популярность они обрели только в последнее время.

Стоит отметить, что практика работы иностранных и отечественных компаний несколько различается. В странах Запада основной упор в PAM-системах делается на работу с учетными записями, в то время как белорусский бизнес повышенное внимание уделяет организации контроля над пользователями с привилегированными правами. Одной из причин этого может быть факт того, что первые предложения в нашей стране предлагали именно управление сессиями.

Особенности архитектуры

Наибольшее распространение получила архитектура – прокси-сервер. В этом случае система контролирует трафик и проводит его перенаправление по принципу «man in the middle», оставляя сессию без изменений, но с фиксацией видео или текстового наполнения сессий. Для работы с графическими сессиями применяется технология OCR, позволяющая распознавать текстовые сообщения. При этом применение таких решений возможно только постфактум и при небольшом объеме текста на экране. Слабым местом технологии является чувствительность к контрастности текста, шрифту и другим параметрам. В результате такие решения больше подходят для проведения расследований по факту инцидента, чем для их недопущения в режиме онлайн.

Более эффективными являются решения, базирующиеся на terminal- или jump-сервере, так как они опираются на данные протокола, обеспечивают более полный охват осуществляемых пользователем действий, что в свою очередь позволяет проводить контроль в реальном времени для недопущения нарушения политики безопасности.